Knapp 70 Teilnehmer waren in der Spitze dabei. Markus Sontheimer von DB Schenker berichtete über die Erfahrungen mit Zero Trust in seinem Unternehmen. Sein Fazit: Man müsse davon ausgehen, dass die “Bösen Jungs” reinkommen. Er empfiehlt Unternehmen, sich von Spezialisten angreifen zu lassen. Steffen Siguda, CISO bei OSRAM, bezeichnete Identitätsschutz per Benutzername und Passwort als hoffnungslos 20. Jahrhundert. Deshalb gebe es das bei Osram nicht mehr. Stefan Würtemberger von Marabu Inks hat nach einem extremen Ransomware-Angriff die Richtung Zero Trust eingeschlagen. Das Unternehmen hat die Erpresser nicht bezahlt, aber Würtemberger räumte aber ein, dass einem so etwas schon mal durch den Kopf gehe, “wenn Sie morgens um 4 Uhr vor einem Scherbenhaufen stehen”.

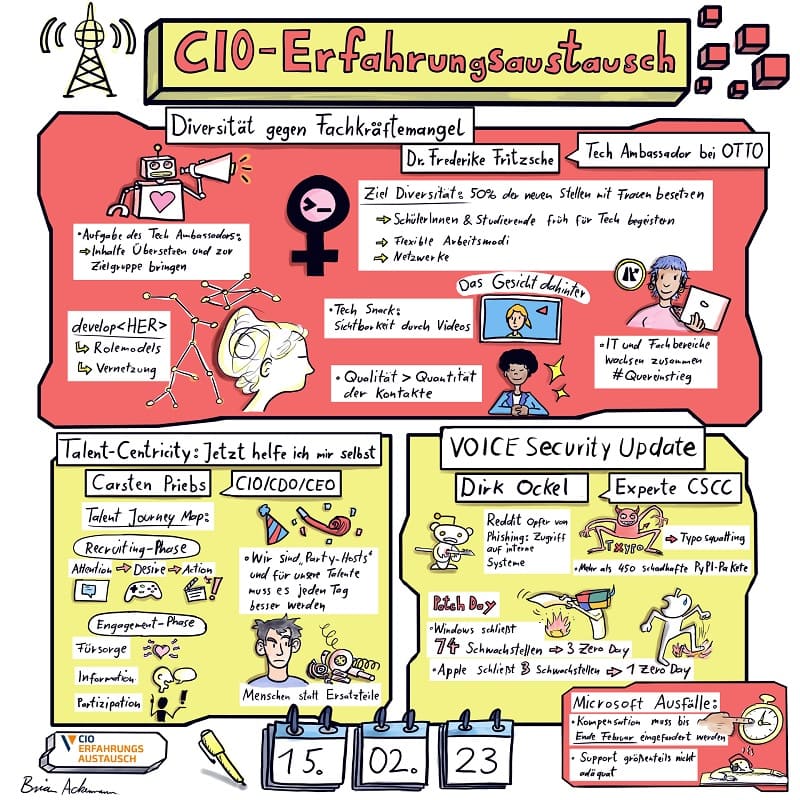

Doch vor den drei IT- und Security-Entscheidern der Anwenderseite sprachen Cybercrime-Experte Peter Vahrenhorst vom LKA NRW und VOICE-Spezialist Dirk Ockel.

Ständiges Dazulernen

Peter Vahrenhorst sprach anlässlich des Falls von Kinderpornografie im westfälischen Münster unter anderem noch einmal von der technischen Aufholjagd, die die Strafverfolgungsbehörden ständig beschäftige. Als beispielsweise bei der Mobilfunktechnik von 3G auf das 4G-Protokoll umgestellt worden sei, habe das die Arbeit der Polizei viel komplexer gemacht. Steckte zum Beispiel bei 3G noch hinter jeder IP-Adresse ein Nutzer, können sich bei 4G hinter einer IP-Adresse gleichzeitig 64 000 Nutzer verbergen. Da brauche die Polizei schon ganz andere technische Mittel. Wenn 5G komme, werden erneut erhebliche Anstrengungen unternommen werden müssen, um Nutzer eindeutig zuzuordnen. Also sei ständiges Dazulernen notwendig.

Jeder Datenverkehr ist unsicher

Dirk Ockel gab dieses Mal nur ein sehr kurzes Update zur aktuellen Bedrohungslage, er erläuterte jedoch gemäß dem Fokusthema des CIO-Austausches am 12.06 Definition von Zero Trust ausführlich. Als Ausgangspunkt wählte er die Definition der Analysten von Forrester Research: „Jeder Datenverkehr ist, bis zum Nachweis der Berechtigung, nicht vertrauenswürdig.“ Das bedeutet auch, den Abschied vom sogenannten Perimeterschutz, bei dem Datenverkehr aus dem geschützten Unternehmensnetzwerk als sicher gilt.

Ockel zog einen anschaulichen Vergleich mit einem Haus, in dem viele verschiedene Parteien wohnen. Während traditionell geschichtete Security-Strukturen die Haustür besonders sichern, weil alles, was nicht im Haus ist, als unsicher gilt, wird bei einem Single-Trust-Ansatz jede Wohnungstür so gesichert, als wenn sie eine Haustür wäre. Der Flur (also das interne Netzwerk) gilt als genauso unsicher, wie alles, was außerhalb des Hauses liegt. Eine Zero-Trust-IT zeichnet sich durch folgende Eigenschaften aus:

- Das interne Netz ist faktisch abgeschafft. Jedes Asset ist einzeln abgesichert.

- In der Praxis sind wichtige Netzwerkgesetze besonders gesichert.

- Jedes (Mikro)-Segment ist mit eigenen Switchen versehen.

- Netzwerküberwachung aller Assets und User wird durch eine Policy Engine gemanagt.

- Die Wirtschaftlichkeit einer Zero-Trust-Infrastruktur ist im Idealfall, vergleichbar mit einer traditionellen Sicherheitsinfrastruktur.

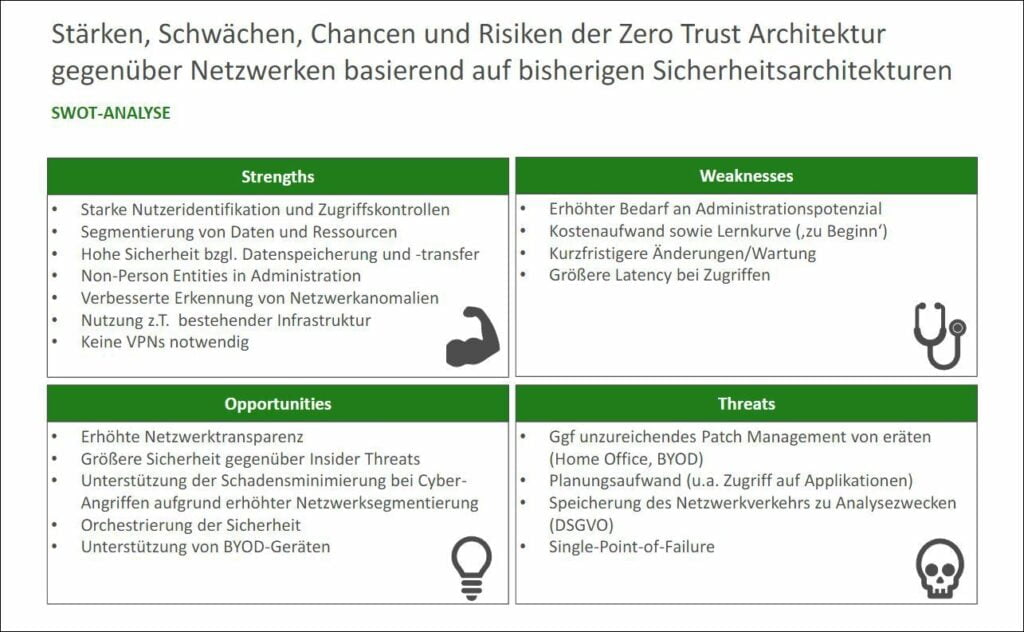

Kurze SWAT-Analyse

Zum Ende seiner Ausführungen analysierte Ockel noch mit einer SWAT-Analyse die Stärken und Schwächen des Zero-Trust-Ansatzes (siehe Bild).

Als Stärken sieht er:

- Starke Nutzeridentifikation und Zugriffskontrollen

- Segmentierung von Daten und Ressourcen

- Hohe Sicherheit bzgl. Datenspeicherung und -transfer

- Non-Person Entities in Administration

- Verbesserte Erkennung von Netzwerkanomalien

- Nutzung z.T. bestehender Infrastruktur

- Keine VPNs nötig

Schwächen erkennt Ockel vor allem im höheren Administrationsaufwand und einer größeren Latency bei Zugriffen. Einen höheren Kostenaufwand sieht er nur am Anfang.

Die bösen Buben kommen rein

Markus Sontheimer von DB-Schenker machte in seinem Impulsvortrag darauf aufmerksam, dass die Logistik-Industrie nach den Banken am zweithäufigsten angegriffen werde. Er erinnerte an den Ransomware-Angriff auf den globalen Container-Spezialisten Maersk. Der Angriff kostete die Container-Reederei 200 – 300 Millionen Euro und zwang sie zehn Tage lang zu mehr oder weniger analogem Arbeiten. Der Cyber-Angriff störte die Container-Schifffahrt wochenlang. Die Kunden der Logistik-Branche seien sicherheitssensibel. Das sehe inzwischen auch das Business-Management bei DB-Schenker und akzeptiere den Aufwand für Cybersecurity und Zero Trust.

Zero Trust sei unter anderem auch deshalb nötig, weil die Unterscheidung zwischen Innen (im eigenen Netzwerk) und Außen keinen Sinn mehr ergibt. Sontheimer verwies darauf, dass nur in der Corona-Krise 30000 Mitarbeiter aus dem Home-Office gearbeitet haben. Mit einem traditionellen Perimeterschutz komme man da nicht mehr allzu weit.

Fokus auf Identität

Steffen Siguda, Chief Security Officer von OSRAM, fokussierte in seinem Vortrag auf sichere Identitäten. Alle Angriffe, die gegen sein Unternehmen unternommen würden, haben im Grunde mit gefälschten Identitäten zu tun. Daher sei der stärkere Schutz von Identitäten, den der Zero-Trust-Ansatz bringe, für ihn ein ganz wichtiges Argument.

OSRAM nutzt folgende Building Blocks für seine Zero-Trust-Security:

- Identity (kein Zugang nur mit Benutzername und Passwort)

- Starke Authentisierung wo immer möglich über Biometrie oder PIN

- Single-Sign-On über alle Applikationen hinweg

- Bedingter Zugriff (conditional access) in der Regel über Unternehmens-Device oder Zertifikat, Multifaktor-Authentifizierung als Ausnahme

- Access (kein wirklicher Unterschied zwischen innen und außen)

- Sämtliche IaaS/PaaS Workloads liegen hinter Application Level Firewalls, („Intranet“-Verkehr wird ebenfalls gefiltert).

- Erlaubter Traffic wird auf bekannte Angriffsmuster untersucht.

- Als „riskant“ eingestufte Zugriffe werden blockiert und überprüft.

- Alle Nutzer, die nicht über ein Company-Device zugreifen, werden authentifiziert.

Zero Trust ist die richtige Wahl

Auch Stefan Würtemberger, CIO von Druck- und Kreativfarbenhersteller Marabu Inks, setzt, ausgelöst durch einen sehr schweren Angriff von Cyber-Erpressern, inzwischen auf Zero Trust. Seine IT hat 750 Device an Mitarbeiter ausgegeben. Sie verfügen über 1200 MAC Adressen. „Wenn man sieht, was die alles dürfen, dann ist Zero Trust die richtige Wahl“, berichtet er. Inzwischen hat der Mittelständler alle Daten gelabelt und schreibt eine 2-Faktor- Authentifizierung vor.

Umfrage: Teilnehmer finden Zero Trust sinnvoll

Eine kleine Umfrage unter den Teilnehmern des 12. VOICE CIO-Austauschs ergab, dass:

- Zero Trust für die Unternehmen sinnvoll ist und mehr als nur eine allgemeine Denkhilfe darstellt

- Zero Trust bei hohem Reifegrat sicherer ist als die bisherigen Netzwerkarchitekturen

- schon die Anwendung von Zero-Trust-Prinzipien auf einige Netzwerksegmente eine lohnende Investition in Sicherheit darstellt

- Zero Trust wirtschaftlicher ist als bisherige Netzwerkarchitekturen wurde nur knapp von der Hälfte der Teilnehmer so eingeschätzt

- Zero Trust vom Management nicht verstanden wird, findet eine Mehrheit der Teilnehmer.

Nächster CIO-Austausch am 17. Juni um 18 Uhr

Der nächste CIO-Austausch findet am 17. Juni 2020 um 18:00 Uhr statt. Als Impulsgeber von Anwenderseite sind Bernd Rattey, DB Fernverkehr AG , Ales Drabek CDO von Conrad Electronic Group gesetzt. Wenn Sie dabei sein möchten, aber noch kein VOICE-Mitglied sind, richten Sie sich an den VOICE-Kollegen Grischa Thoms