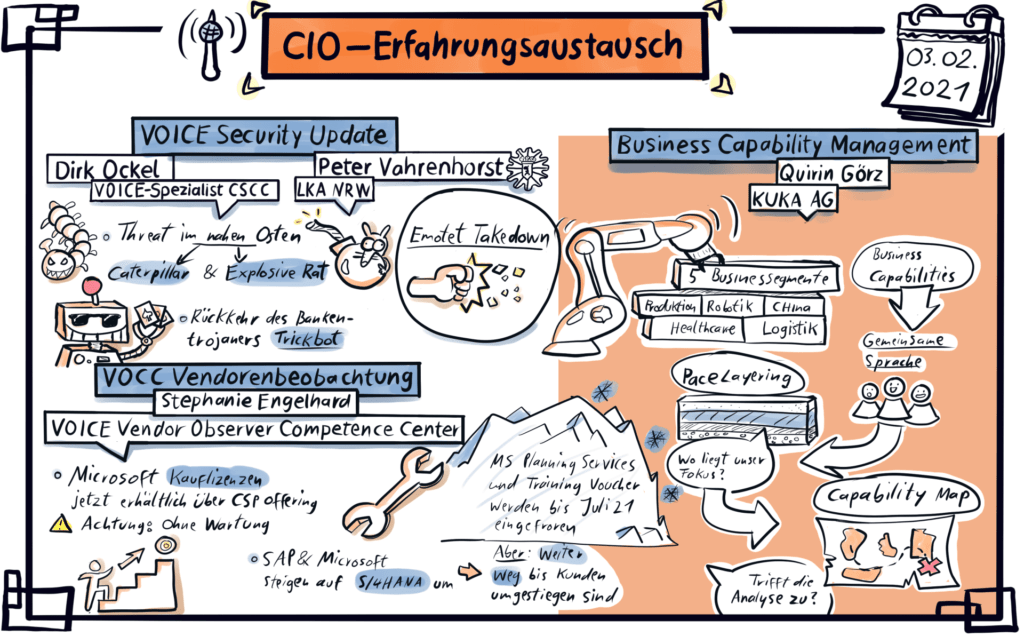

Hätten Sie gewusst, das Microsoft jetzt auch Geld dafür möchte, wenn ihre Software von #Bots – also anderen Programmen genutzt wird? Wenn Sie davon und anderen Neuigkeiten in Sachen Lizenzpolitik von Microsoft oder auch Autodesk ( drücken Anwender jetzt sehr agressiv in Richtung Subcription) noch nichts mitbekommen haben sollten, dann hätten Sie den Ausführungen von Stephanie Engelhard, unserer Expertin für die Lizenzpolitik der großen Anbieter, gespannt gelauscht. Sie hatte im CIO Erfahrungsaustausch am 3.02.2020 für viele einige überraschende News. Genauso wie Dirk Ockel (Voice Security-Spezialist und Peter Vahrenhorst (LKA NRW), die noch einmal ausführlich über den Takedown von #Emotet berichteten und über neue Bedrohungen einer der Hisbollah Miliz nahestehenden Hackergruppe aus dem nahen Osten, die dazu unter anderem auf die Custom Webshell “Caterpillar” und des Trojaners “explosive RAT” zurückgreift.

Absolut nicht bedrohlich aber spannend war der anschließende Vortrag von KUKA CIO Quirin Görz, der über die Erfahrungen seines Unternehmens zum Einsatz von Business Capability Maps einen im Anschluss stark diskutierten Impuls setzte.

CIO-Erfahrungsaustausch am 10. Februar: Thema Digitale Souveränität

Zum Kernthema des Abends begrüßen wir zwei ausgewiesene Experten auf diesem Gebiet als Impulsgeber. Harald Wehnes , Lehrstuhl für Kommunikationsnetze an der Julius-Maximilians-Universität Würzburg wagt den Moonshot. Er spricht mit uns über das Ökosystem DigitaleBildung – Beitrag zur Stärkung der Digitalen Souveränität.

Als zweiter Impulsgeber des Abends wird Dr. Johann Bizer , Vorstandsvorsitzender der Dataport AöR uns unter dem Titel Digitale Souveränität braucht Alternativen – Phoenix ist eine davon“ den Opensource-Arbeitsplatz für die öffentliche Hand Phoenix vorstellen. Wer kein VOICE-Mitglied ist, benutzt bitte diesen Link zur Anmeldung oder melden sich bei unserem Kollegen Grischa Thoms