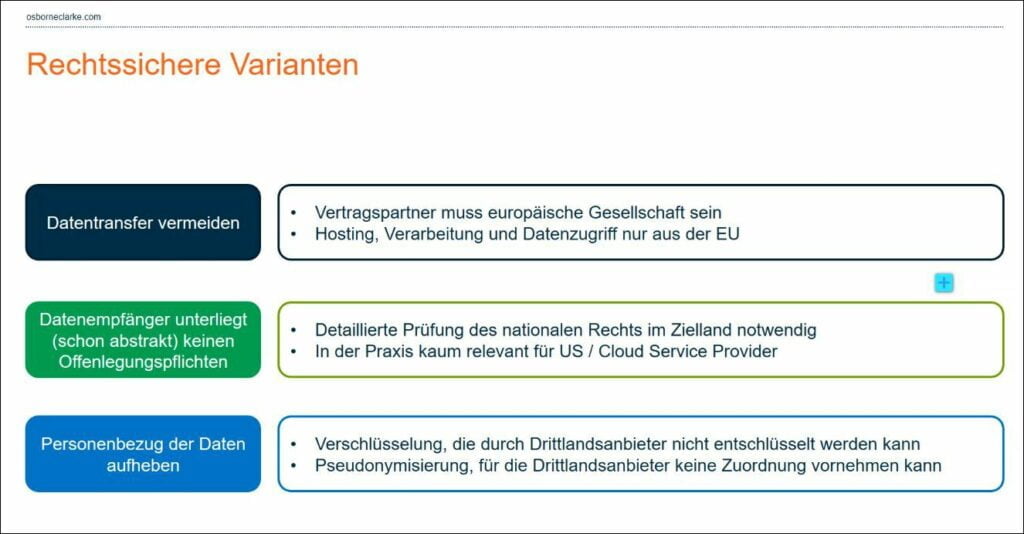

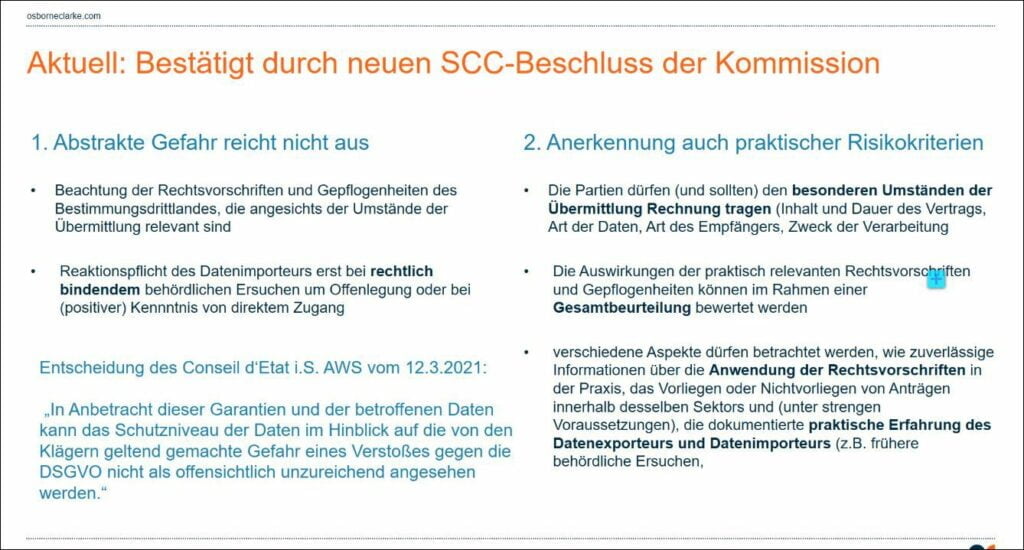

In Sachen Schrems II haben sich Dr. Flemming Moos zufolge vor allem zwei Dinge getan: Zum einen sind inzwischen verschiedene Datenschutzbehörden aktiv geworden und verschicken Fragebögen an Unternehmen. Darin wird danach gefragt, wie sie den Datentransfer in sogenannte Drittländer handhaben. Das bedeutet Unternehmen müssen sich jetzt schnell um Lösungen bemühen, wie sie trotz des Schrems II Urteils ihren Datentransfer zum Beispiel in die USA rechtskonform regeln. Moos, Partner bei der internationalen Rechtsanwaltskanzlei Osborne Clarke betonte, dass es dafür zwar keine einfachen Lösungen gebe, aber Unternehmen durch mehre Maßnahmen vor allem im Bezug auf die Standard Constructural Clauses das Risiko für illegalen Datentransfer deutlich reduzieren können.

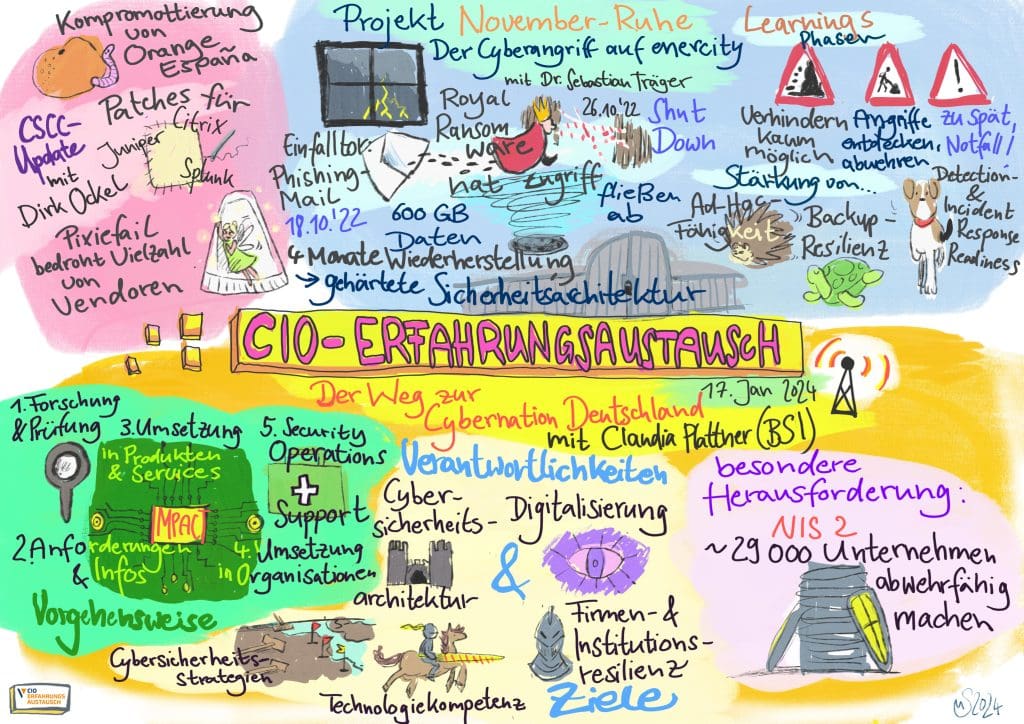

Ransom-Ware-Attacke wie Terrorismus

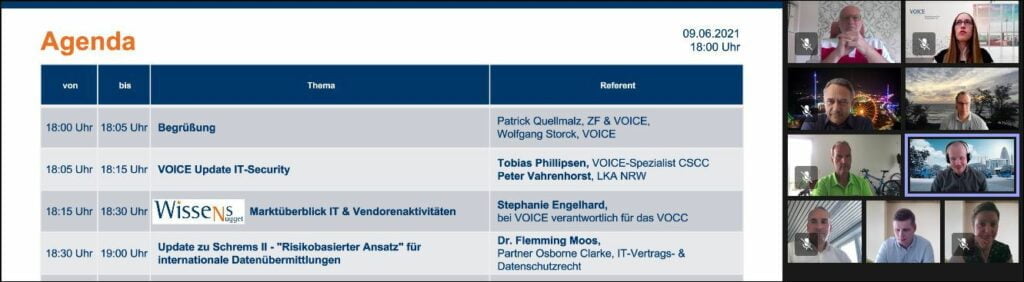

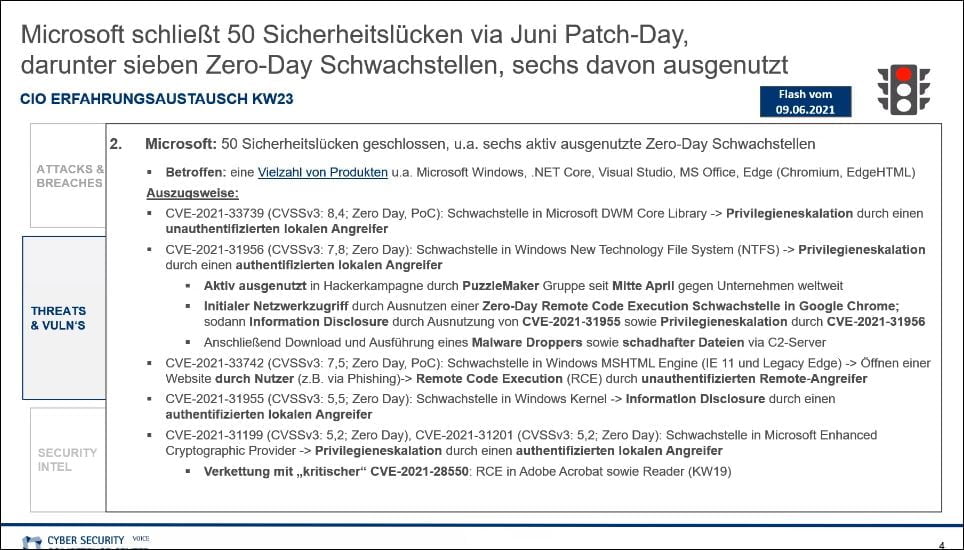

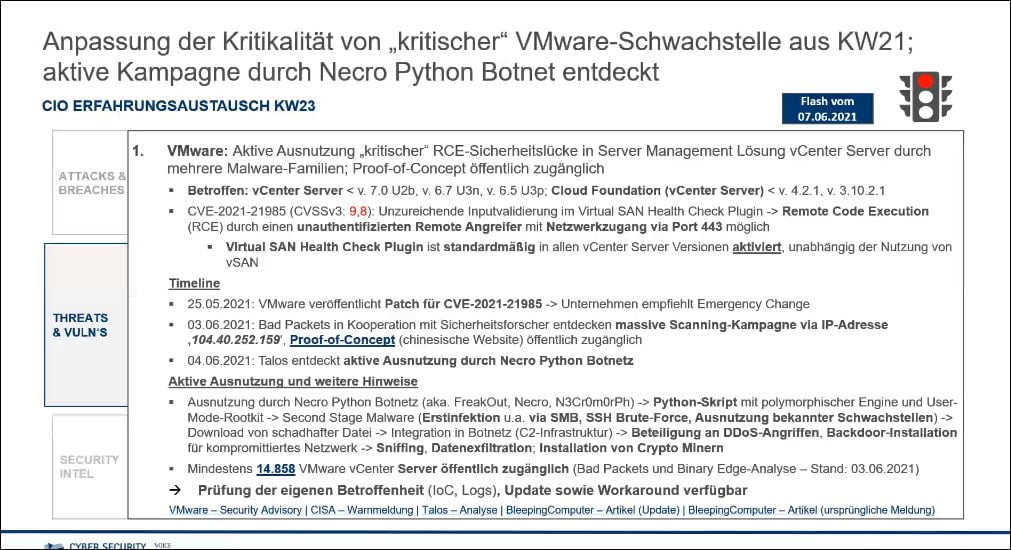

Das Security-Update übernahmen dieses Mal Tobias Philipsen, der auch den CSCC-Webcast verantwortet und Peter Vahrenhorst vom LKA NRW. Es gab mehrere Flashmeldungen über Schwachstellen in VMWare und Microsoft (Patchday). Am bemerkenswertesten ist aber die Aussage von US-Sicherheitsbehörden, die Ransomware-Attacken in Zukunft wie terroristische Angriffe behandeln werden.

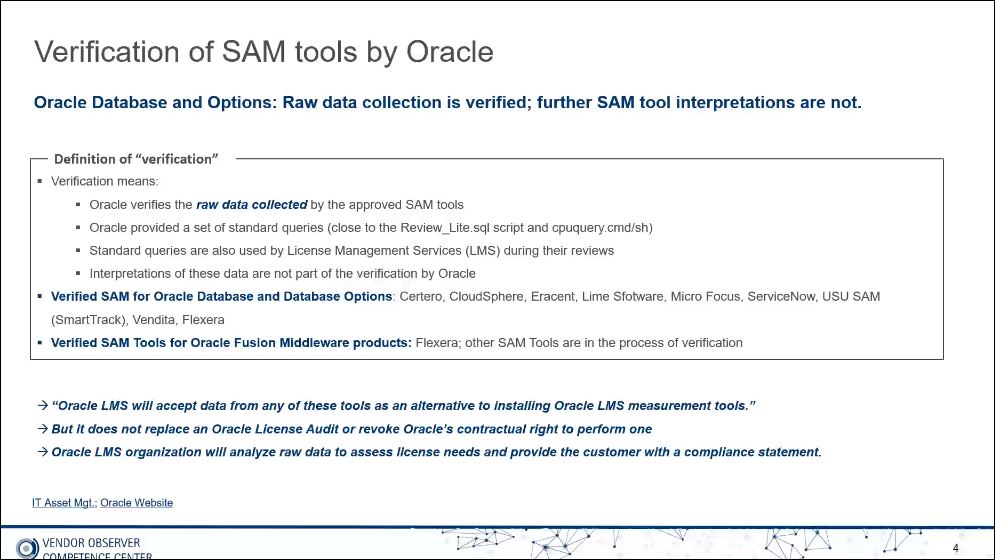

Verifizierte SAM-Tools schützen nicht vor Audits

Stephanie Engelhard, Leiterin des VOICE Vendor Observer Competence Center (VOCC) informierte die Teilnehmenden des 54. CIO-Erfahrungsaustausch über die jüngsten Wendungen im Bereich Vendor-Strategien und Lizenzpolitik: Microsoft will offenbar bis zum kommenden Jahr eine Europa-Cloud anbieten, die einen Transfer von Daten in die USA überflüssig macht. Die Anwender sind noch skeptisch, sie wollen so Engelhard abwarten, ob das MS-Angebot dieses Mal besser funktioniert als die „Deutschland Cloud“ vor einigen Jahren, die Microsoft vor einigen Jahren mit der Telekom gestartet hatte. Außerdem warnte die Lizenzspezialisten vor verifizierten SAM-Tools. Hersteller, zum Beispiel Oracle, erweckten den Eindruck, dass der Einsatz eines von Ihren zertifizierten SAM-Tools Überprüfungen und Audits der Lizenzen beim Anwender überflüssig machen. Das ist nicht der Fall.