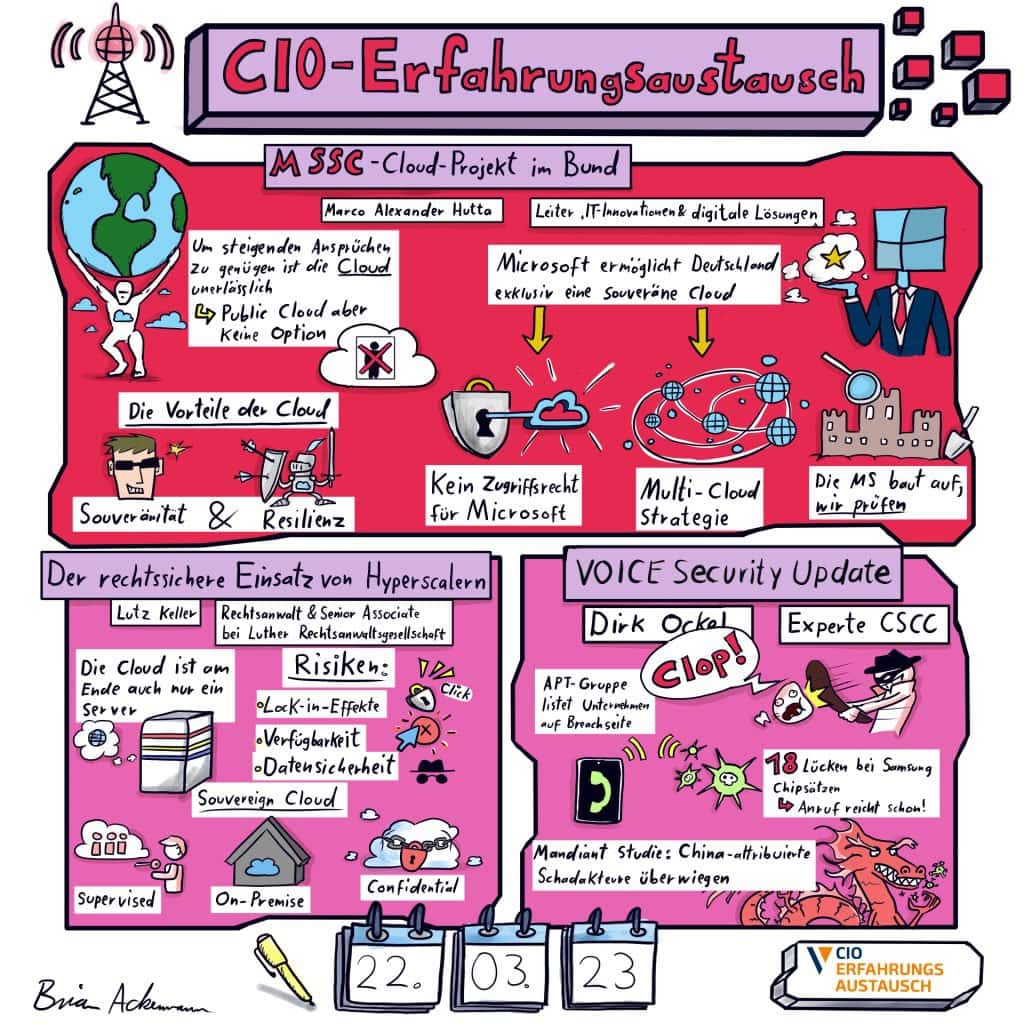

Der Schwerpunkt des CIO-Erfahrungsaustausch am 22.03 war das Thema Cloud-Souveränität. Dabei ging es um die zwei Aspekte Umgang mit den Clouds der Hyperscaler aus rechtlicher Sicht und um die Anforderungen des Bundes an die Microsoft Souvereignity Cloud (MSSC). Die juristische Sicht präsentierte Lutz Keller, Senior Associate, Luther Rechtsanwaltsgesellschaft mbH. Die Anforderungen des Bundes schilderte Marco Alexander Hutta, Leiter der Stabsstelle „IT-Innovationen & digitale Lösungen“ im Bundesministerium der Finanzen.

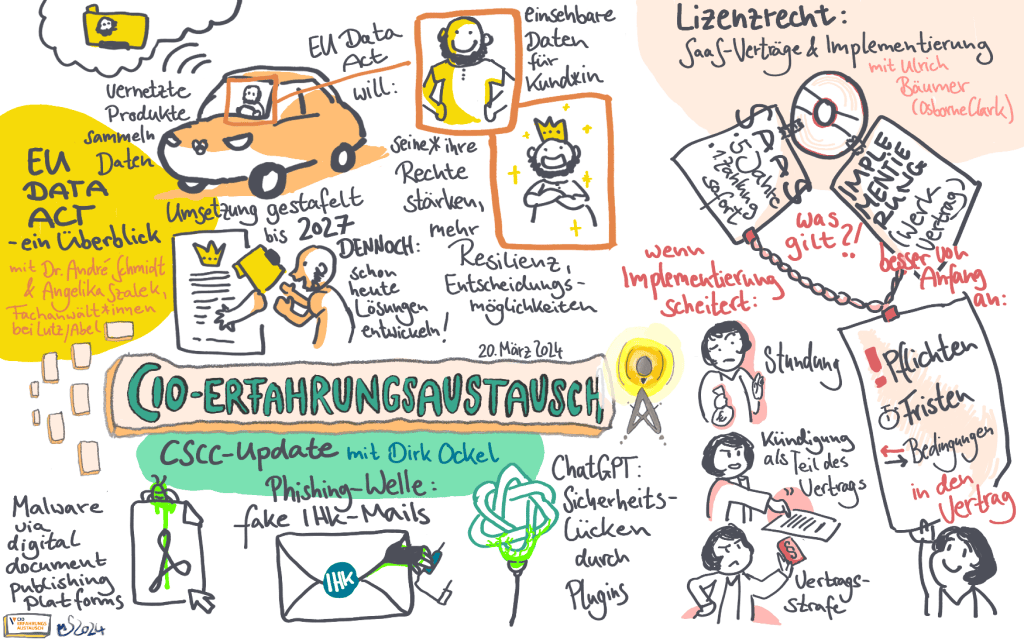

Doch wie immer klärte VOICE-Security-Experte Dirk Ockel am Anfang die Teilnehmenden auf über Cyberattacken, Sicherheitslücken und sonstige Nachrichten aus dem Bereich Cybersecurity. Dieses Mal hat es unter anderem die Kunden des Luxuswagenherstellers Ferrari getroffen. Die Italiener hatten am 20.03 gemeldet, dass sie Opfer einer illegalen Datenexfiltration geworden waren. Angriffsvektor und Schadakteur wurden nicht veröffentlicht; betroffen sind Kundeninformationen, darunter: Name, Adresse, E-Mail-Adresse und Telefonnummern; finanzbezogene Daten wurden laut Ferrari nicht gestohlen, betroffene Kunden wurden kontaktiert. An Schwachstellen identifizierte das Google Bug Hunting Team 18 Sicherheitslücken in Chipsätzen des Elektronikherstellers Samsung. Die Schwachstellen im Baseband Modem erlauben Angreifern Zero-Click-Kompromittierung von Smartphones.

Rechtsrisiken im Umgang mit Hyperscalern

Lutz Keller von der Rechtsanwaltskanzlei Luther klärte über die Rechtsrisiken auf, auf die Nutzer von Hyperscaler-Clouds achten müssen. Er nannte dabei vor allem drei Risikogruppen, Verlust von Daten Und Einschränkung der Datenverfügbarleit, Plattform-Risiken und Lock-in-Effekte ,Compliance Risiken sowie den Zugriff durch unbefugte Dritte. Besondere Anforderungen an die Clouds stellt der Gesetzgeber, wenn es um bestimmte Datenarten geht:

- Steuerrelevante Daten müssen in aller Regel in Deutschland gespeichert werden

- Bei staatlichen Daten muss die verantwortliche Behörde die Datenhoheit haben. Der Zugriff durch Dritte muss ausgeschlossen sein.

- Bankdaten dürfen nur unter bestimmten Voraussetzungen ausgelagert werden.

Keller unterscheidet drei Arten von Cloud-Souveränität:

- Datensouveränität – Kontrolle darüber, wer wann und wie auf Daten zugreifen kann

- Operative Souveränität – Kontrolle darüber wie und durch wen eine Cloud betrieben wird.

Eine Souvereign Cloud soll es laut Keller in drei verschiedenen „Darreichungsformen“ geben. Als Supervised Cloud, eine Public Cloud, in der ein Datentreuhänder die Daten verwaltet. Als On-Premise oder private Cloud, die vom Kunden gehostet wird und schließlich als sogenannte Confidential Cloud, die der Cloud-Anbieter so gestaltet, dass ausschließlich der Kunde Zugang hat.

Damit der Bund eine Souvereign Cloud bekommt

Marco Alexander Hutta schließlich berichtete, wie der Bund überprüft, ob die Microsoft Souvereign Cloud (MSSC), die Anforderungen des Bundes erfüllt. Er schilderte sehr detailliert welche Anforderungen das sind und was der Anbieter getan hat bzw. noch tun muss, um diese Anforderungen zu erfüllen. Hutta betonte dabei, dass der Bund weiterhin eine Multicloud-Strategie fahre, aber durchaus die MSSC anstrebe, wenn sie die Kriterien erfüllt. Sollte das der Fall sein, werde man in 2026 mit der Implementierung beginnen können. Auf Nachfrage betonte Hutta, dass eine mögliche Zusammenarbeit mit einer gemeinsamen (deutschen) Tochter von SAP und Microsoft als Betreiberin der MSSC keine Abwendung von GAIA X bedeute.