War spannend und auch ein bisschen verwirrend. Beim CIO-Erfahrungsaustausch am 28.04.2021 referierte Dr. Jörg Puppe von der internationalen Rechtsanwaltskanzlei Osborne Clarke unter anderem über die aktuelle Rechtslage und Umsetzung in Sachen Home-Office. Fazit: Trotz der ausgezeichneten Arbeit der IT, die technischen Voraussetzungen in ihren Unternehmen für Home-Office in großem Stil in Rekordzeit zu schaffen oder auszubauen, bleibt rechtlich vieles im Ungefähren. Fragen wie – Wer muss ins Home-Office? Wer darf? Welche Ausstattung muss bereitgestellt werden? Wie sind Security und Datenschutz geregelt? – werden gar nicht oder nur unzureichend beantwortet. Einiges, was die Politik an Pflicht verkauft, hat laut Puppe nicht mehr Verbindlichkeit als ein Appell.

Nach der Pandemie kommt vieles auf den Prüfstand

Die anschließende Diskussion unter den Teilnehmern verdeutlichte, wie viel Unsicherheit in den Unternehmen herrscht. Welche Pflichten sind auf Arbeitnehmerseite damit verbunden, welche auf Arbeitgeberseite? Einige anwesenden CIOs befürchten, dass nach der Pandemie vieles auf den Prüfstand gestellt werden muss, was während der Krise als gute Maßnahme angesehen wurde. In jedem Fall dürfte das Thema Digital Work (Home-Office) weit mehr Bereiche in den Unternehmen beschäftigen als IT. Puppe betonte, dass Bezeichnungen wie Mobile Work oder Remote Work den Unternehmen nicht helfen würden, wenn sie die für Home-Office geltenden gesetzlichen Regeln vermeiden wollen. Es gelte, was in den Unternehmen gelebt werde. Wenn Mitarbeitende drei Mal die Woche von zu Hause aus arbeiten, dann helfe es keinesfalls diesen Umstand Mobile Work zu nennen. Es gelten die Home-Office-Regeln.

Wo informelle Netzwerke nutzen, wo sie schaden

Außerdem sprach Christopher Rentrop, Professor für Wirtschaftsinformatik und Controlling an der HTWG Konstanz, über „formelle und informelle Organisation und ihre Auswirkungen“. Anhand der drei Beispiele „informelle Netzwerke im Change Prozess“, „Schatten-IT“ und „Hidden Governance“ erläuterte er mögliche Konsequenzen und Maßnahmen für den Umgang. Im Fall der informellen Netzwerke und der Schatten-IT können sich positive und negative Konsequenzen ergeben. Informelle Netzwerke könnten beispielsweise Lücken füllen, die in der offiziellen Organisation entstanden sind. Ähnlich kann es bei der Schatten-IT funktionieren. Im negativen Fall kann es durch Schatten-IT aber auch dazu kommen, dass neu eingeführte Software nicht akzeptiert und nicht nachgefragt wird. Im Umgang mit diesen beiden Arten der informellen Organisation rät Rentrop zu einer tendenziell kooperativen Strategie. Ein „Durchregieren“ der offiziellen Organisation bringe im Zweifelsfall weniger, weil sich der Widerstand gegen sie verhärte. Anders verhält es sich mit der „Hidden Governance“. Sie präge sich zwar in Organisationen relativ selten in größerem Maßstab aus, aber hier helfe keine „Umarmungstaktik“. Sie müsse bekämpft werden.

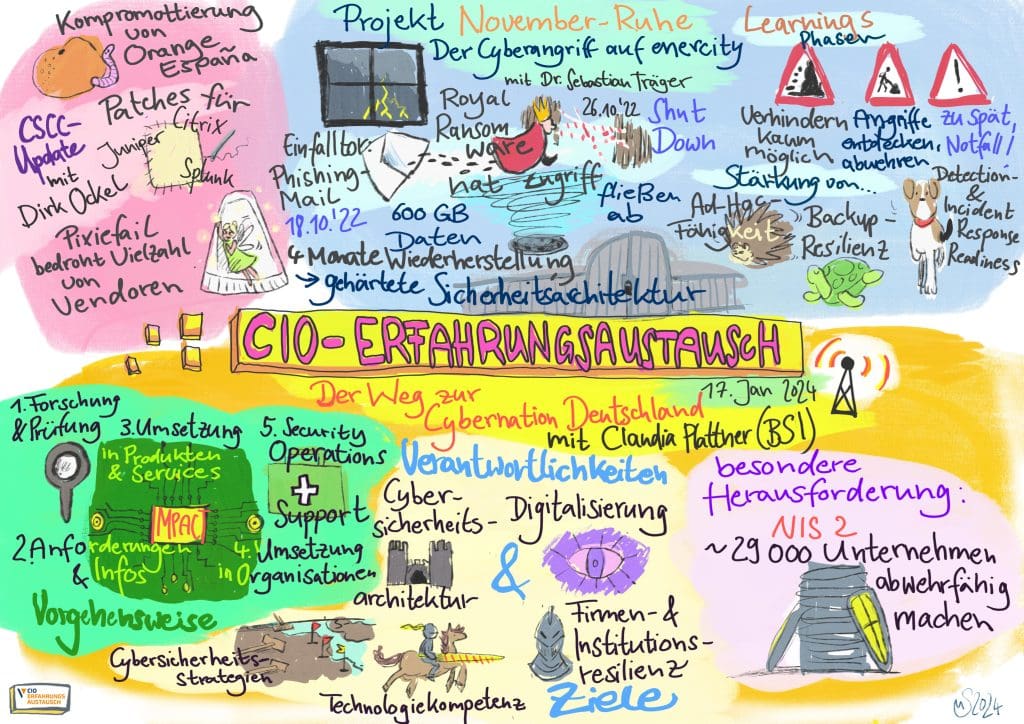

74 Sicherheitslücken bei Apple

VOICE-Security-Spezialist Dirk Ockel und Peter Vahrenhorst gaben Ihren Input zur wöchentlichen Security-Lage: So ermöglichen Schwachstellen in den Forensik-Tools UFED und Physical Analyzer die komplette Kompromittierung der ausgewerteten Daten. Damit setzt sich der Trend der Angriffe auf Produkte von Anbietern im Security-Umfeld fort. Apple schloss insgesamt 74 Sicherheitslücken, darunter auch aktiv ausgenutzte Zero-Schwachstellen. Deshalb versendete das Cyber Security Competence Center von VOICE dazu auch eine Adhoc-Nachricht (Flash). Außerdem machten die Sicherheitsexperten auf das Ausblenden von Warnhinweisen in E-Mail-Systemen wie Outlook oder Gmail aufmerksam. Die Warnungen vor „Externer Sender“ ließen sich in HTML basierenden Email-Systemen durch unauthentifizierte Remote-Angreifer ausblenden. In Verbindung mit Spear-Phishing bereite dieses Vorgehen ein Einfallstor für Angreifer.

Der nächste CIO-Erfahrungsaustausch findet in der kommenden Woche am 5. Mai wie immer um 18:00 Uhr statt. Im Mittelpunkt steht ein Impuls von Kian Mossanen, dem CIO von Siemens Energy. Außerdem klärt uns Lizenzspezialistin und VOCC-Leiterin Stephanie Engelhard über die aktuellsten Entwicklungen in den Lizenz-Policies der großen Software-Anbieter auf. Es lohnt sich also dabei zu sein. Wenn Sie kein VOICE-Mitglied sind, aber gern teilnehmen möchten, melden Sie sich einfach beim VOICE-Kollegen Grischa Thoms.