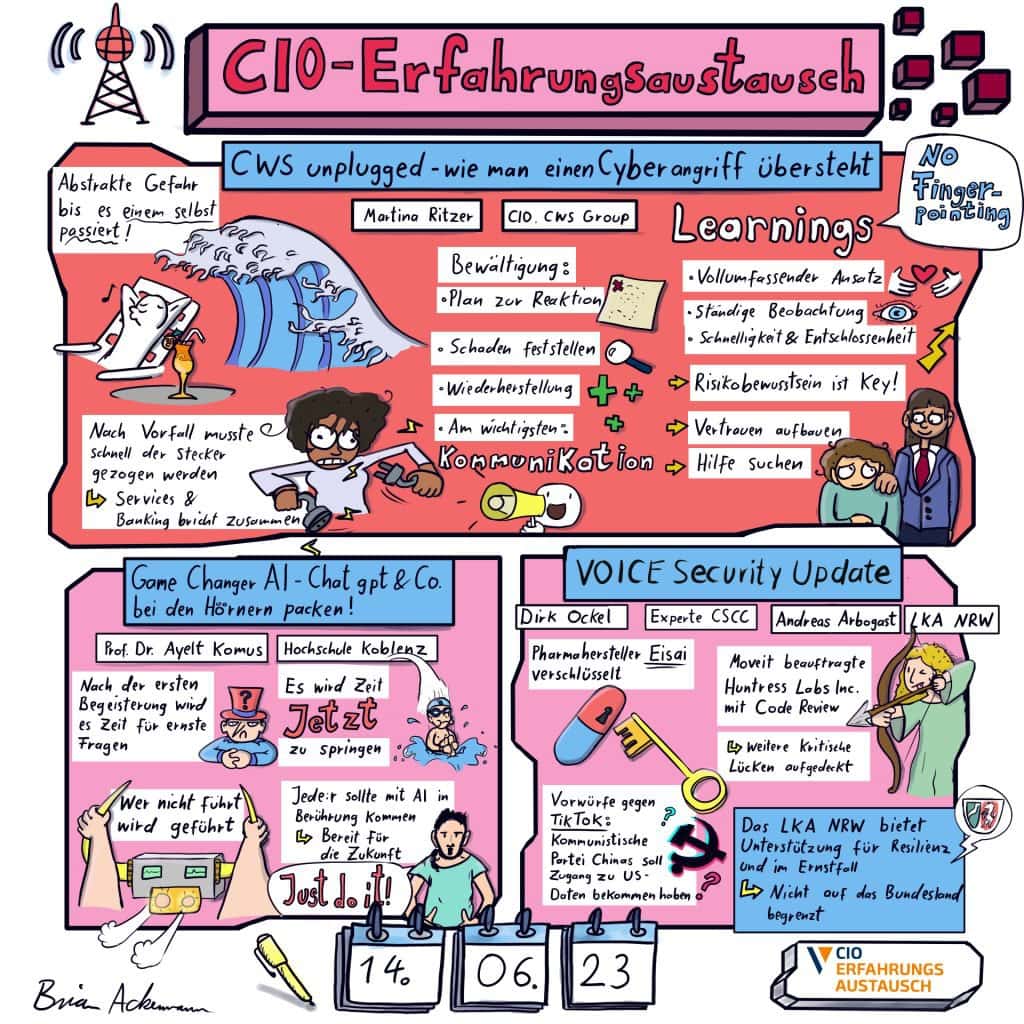

Wenn Verantwortliche ihren Rechenzentren vorübergehend den Strom abschalten, ist höchste Gefahr im Verzug. Das musste im April 2022 die Führungsriege der CWS Group tun, als das Unternehmen Opfer eines Hacker-Angriffs geworden war. Man habe Gott sei Dank schnell erkannt, dass offenbar ein erfolgreicher Angriff stattgefunden habe. Doch da anfangs nicht bekannt war, was die Angreifer eingeschleust hatten und was sie vorhatten, blieb keine Wahl, als die 7 Rechenzentren des Unternehmens vorübergehend physisch vom Strom zu trennen, berichtete Martina Ritzer, CIO der CWS Group in ihrer Keynote im CIO-Erfahrungsaustausch am 14.06.2023.

Angriffe können existenzbedrohend sein

Das internationale Dienstleistungsunternehmen bietet Service in den Bereichen, Hygiene, Arbeitskleidung, Reinraum und Brandschutz. Es ist in 15 europäischen Ländern tätig. Ritzer erklärte, dass solche Cyberangriffe im extrem auch existenzbedrohend für Unternehmen sein können. Bevor man einen Angriff nicht selbst erlebt habe, sei einem nicht unbedingt bewusst, in wie vielen Bereichen des Unternehmens und seiner Kunden sich die negativen Auswirkungen solcher Attacken zeigen. Auch deshalb hat CWS beschlossen, diese Erfahrungen soweit möglich auch öffentlich zu machen. Um mit dem Angriff fertig zu werden und die Auswirkungen so klein wie möglich zu halten, hat CWS nach der Attacke sehr schnell das Leadership-Team zusammengerufen, um Entscheidungen schnell und gemeinsam zu treffen. Die verteilten IT-Teams sind alle zum CWS IT-Hub nach Hamburg gefahren, weil klar war, dass man diese Ausnahmesituation nicht bewältigen würde, wenn man „nur“ virtuell zusammenarbeitet.

Keine gegenseitigen Vorwürfe

Ritzer betonte den extrem großen Zusammenhalt nicht nur unter den IT-Mitarbeitenden, sondern auch in der Führungsetage und der gesamten Belegschaft. Es habe zu keinem Zeitpunkt Finger Pointing gegeben. Enorm wichtig, sei, dass man sehr schnell externe Forensiker hinzuzieht. Nur mit ihrer Hilfe lässt sich klären, welche Art von Angriff genau stattgefunden hat, welche Systeme infiziert sind und welche Systeme man wann gefahrlos wieder hochfahren kann. Ebenfalls entscheidend bei der Bewältigung einer solchen Krise sei Kommunikation. Sie selbst, erzählte Ritzer, habe ständig intern in die IT, in die Führungsetage aber auch in die 160 Standorte kommuniziert.

Die wichtigsten Learnings

Die ersten Systeme in der Cloud konnten bereits 2 Tage nach der Attacke wieder hochgefahren werden. Aber bis alles wieder im Normalbetrieb war, vergingen mehrere Monate. Die CIO erklärte das damit, dass alle Systeme, die betroffen waren oder potenziell betroffen sein können, neu aufgebaut werden müssen. Man baue im Grunde die gesamte IT neu auf.

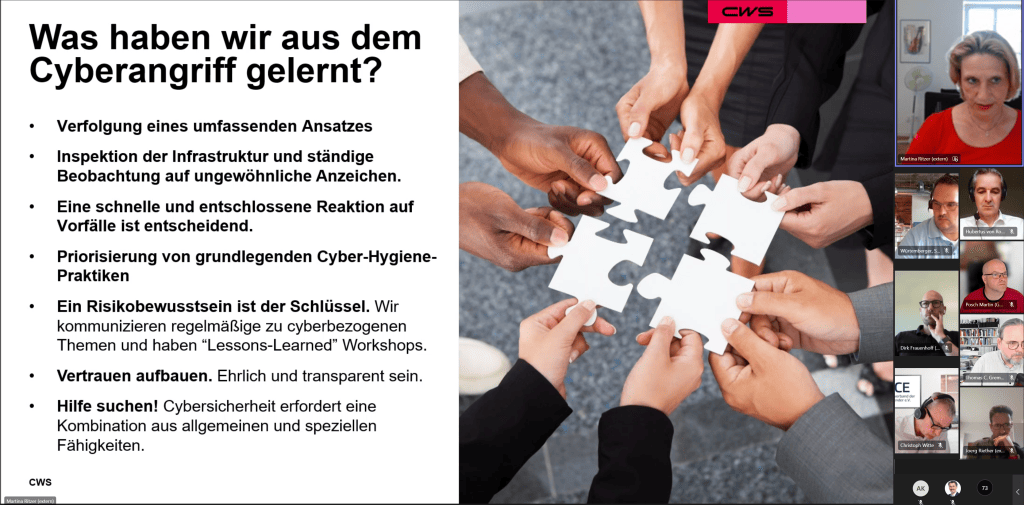

Die wichtigsten Learnings bei CWS lauten:

- Verfolgung eines umfassenden Ansatzes

- Inspektion der Infrastruktur und ständige Beobachtung auf ungewöhnliche Anzeivchen

- Schnelle und entschlossene Reaktion auf Vorfälle ist entscheidend

- Priorisierung von grundlegenden Cyber-Hygiene-Praktiken

- Risikobewusstsein und Awareness sind der Schlüssel

- Vertrauen aufbauen – damit Mitarbeitende, die einen Fehler gemacht haben, diesen auch kommunizieren

- Hilfe suchen! – Kein Unternehmen kann die Kombination aus allgemeinen und speziellen Fähigkeiten allein vorhalten, die für die Bewältigung gebraucht werden.

Nach der Attacke hat CWS beträchtliche Investitionen in den Wiederaufbau der wichtigsten Verwaltungssysteme getätigt. Es wurde ein Cyber Resilience Programm eingerichtet, an dem die Geschäfsbereiche und die IT beteiligt sind. Last but not least wurden mit den Mitarbeitenden Lesssons-Learned-Workshops durchgeführt.

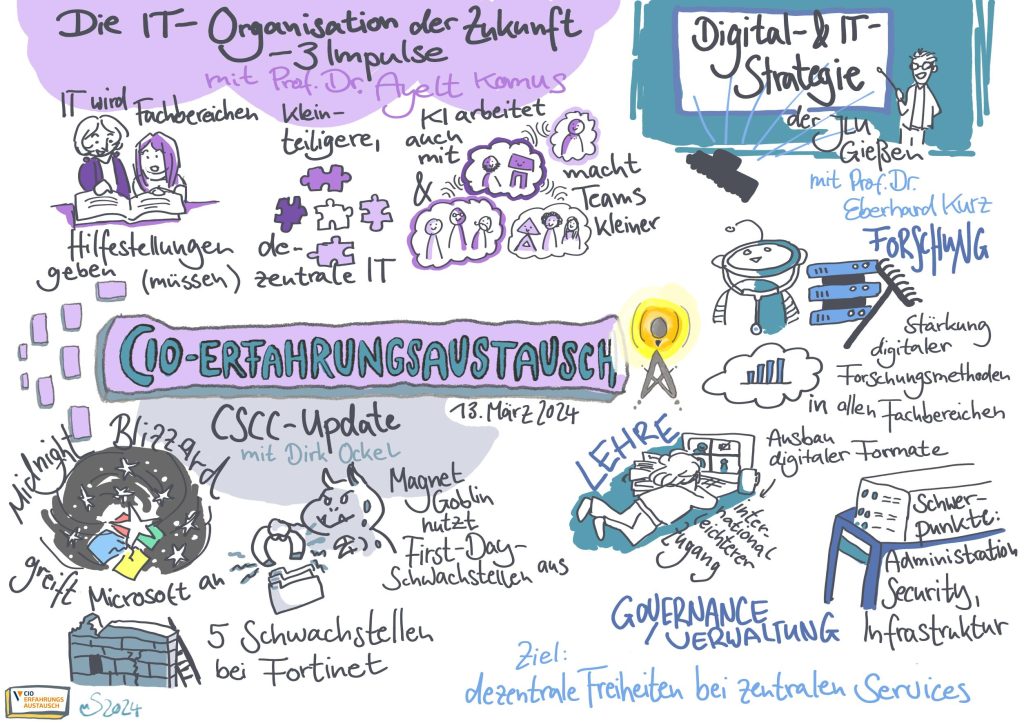

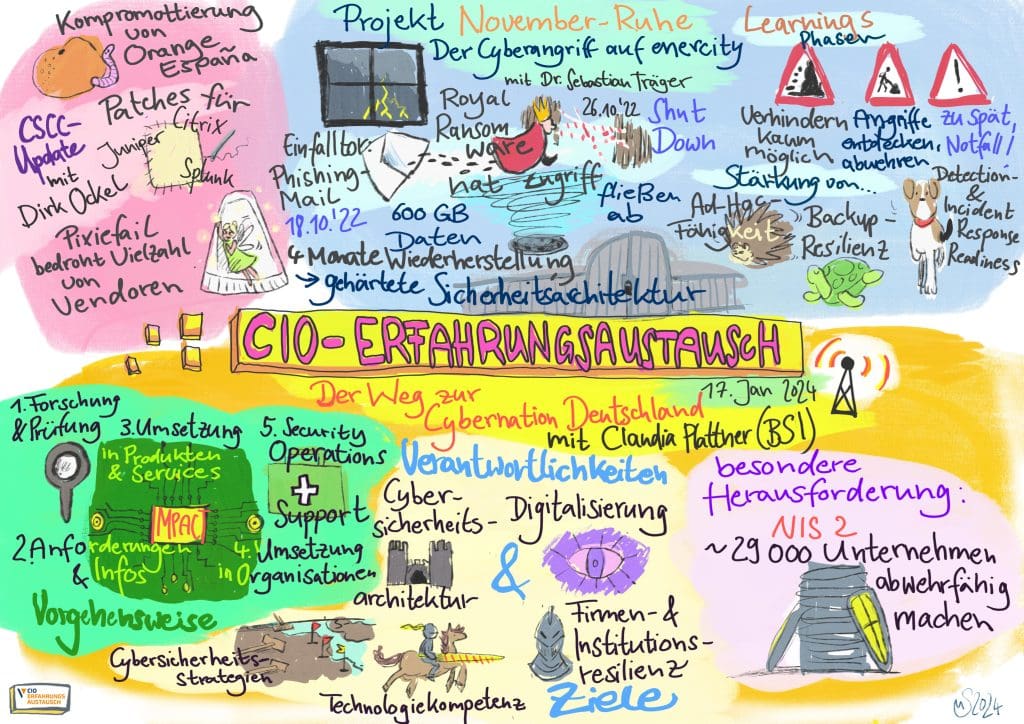

Security Update verzeichnet 380 Schwachstellen

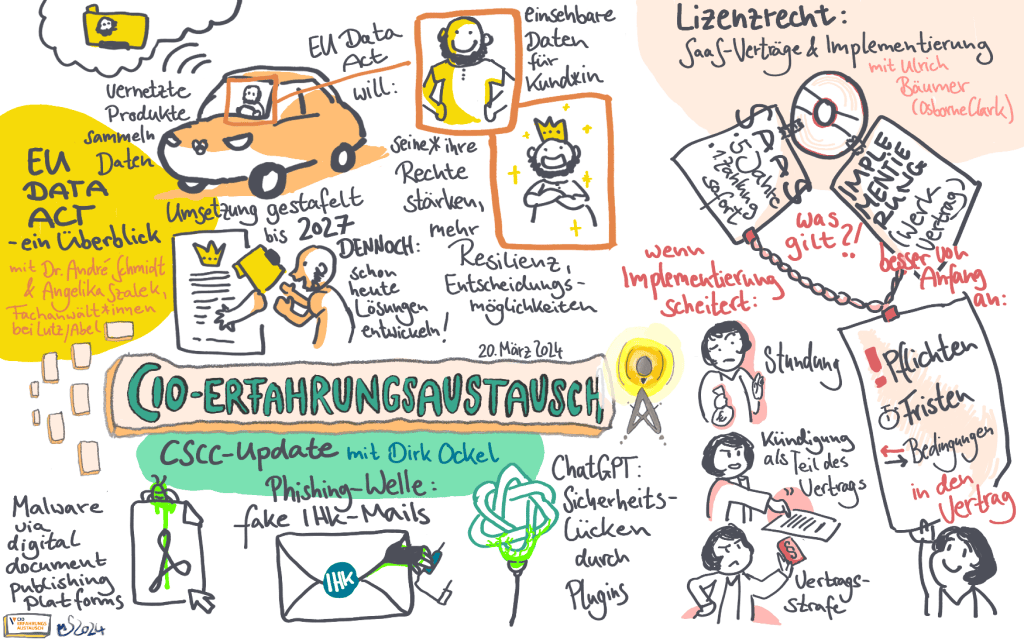

VOICE-Sicherheitsexperte Dirk Ockel berichtete in seinem Security-Update von insgesamt 380 Schwachstellen und Angriffen. Natürlich konnte er dabei nicht auf alle einzeln eingehen. Folgende griff er heraus: Der japanische Pharmahersteller Eisai wurde Opfer einer Ransomware-Attacke und ist stark verschlüsselt worden. Er musst mehrere Systeme offline nehmen. Bis Mittwoch war noch nicht alles wieder hergestellt. In Hinblick auf die erwähnten Schwachstellen, musste Sicherheitsanbieter Fortinet wieder einmal warnen vor einer kritischen Schwachstelle in seinen Firewall-Produkten, Updates sind verfügbar. Auch Microsoft schloss allein in seinem Juni-Patchday 73 Sicherheitslücken. Auch VMWare musst erneut Updates bereitstellen, um eine aktiv ausgenutzte Zero-Day-Schwachstelle zu schließen. Siemens trug mit 60, teils kritischen Schwachstellen in die seinen SIMATIC und SICAM-Produkten zu der hohen Zahl an Schwachstellen ebenfalls kräftig bei. Hier sind Updates bisher nur teilweise verfügbar. Außerdem noch hervorzuheben. Ein ehemaliger leitender Ingenieur von ByteDance, der Muttergesellschaft von TikTok erklärte in Gerichstdokumenten, die kommunistische Partei habe auch aufdie in den USA gespeicherten Daten der Plattform Zugriff . Außerdem verstärke TikTok nationalistische Narrative um Demokratien zu spalten. Der NSA Director bezeichnete das Medium, über das viele Amerikaner, insbesondere Jugendliche Nachrichten beziehen als „smoking gun“.

LKA NRW: auch Strafverhinderung

Andreas Aborgast, Oberkommissar des LKA in NRW stellte noch einmal die Arbeit und Services seiner Behörde im zentralen Informations- und Servicezentrum Cybercrime (ZISC) vor. Er betonte, es gehe auf der einen Seite um Strafverfolgung, auf der anderen Seite stehe man Unternehmen mit umfangreichen Hilfsangeboten zur Seite auch um Straftaten zu verhindern. Er sieht eine rasante Zunahme an Cybervorfällen. Gegenüber dem letzten Jahr haben sich die Anfrage an das ZISC im ersten halben Jahr 2023 verdoppelt.

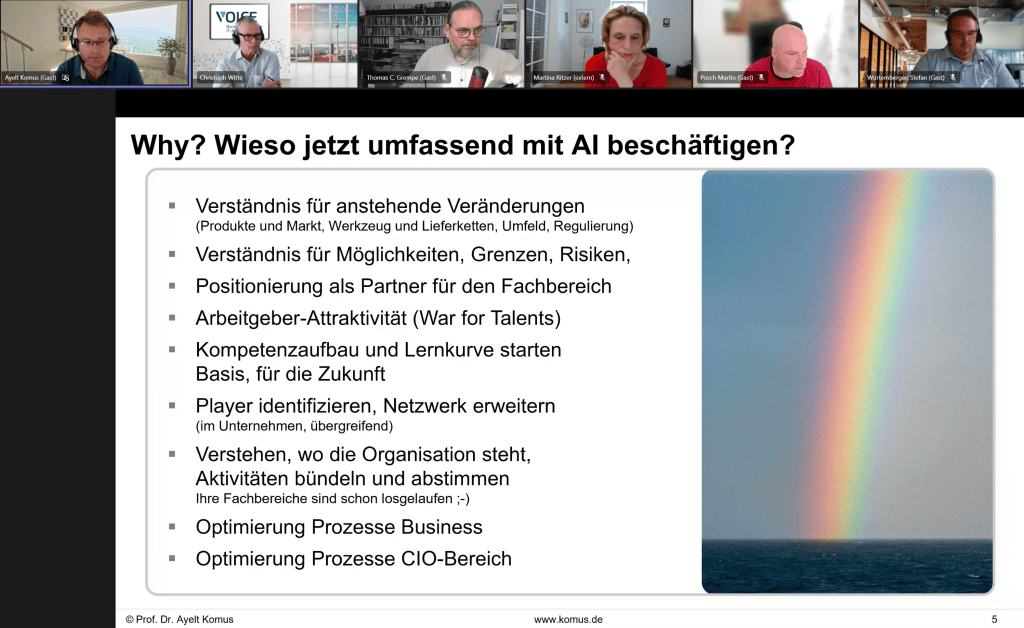

ChatGPT als iPhone-Moment der KI

Professor Ayelt Komus von der Hochschule Koblenz bezeichnete ChatGPT als den iPhone-Moment für KI. Nachdem sich jetzt die erste Aufregung gelegt hält er es für an der Zeit, dass sich auch CIOs die Frage stellen, wie sie mit dem Thema ChatGPT bzw. generative AI umgehen wollen, bzw. wie sie das für ihre Unternehmen nutzbar machen können. Dass sich die Mitarbeitenden damit beschäftigen lasse sich ohnhin nicht verhindern, deshalb wäre es gut, wenn sich CIOs an die Spitze der Bewegung setzen. Die Auswirkungen werden gravierend sein für die Unternehmen, ihre Geschäftsmodelle, ihre Prozesse und die Kunden.