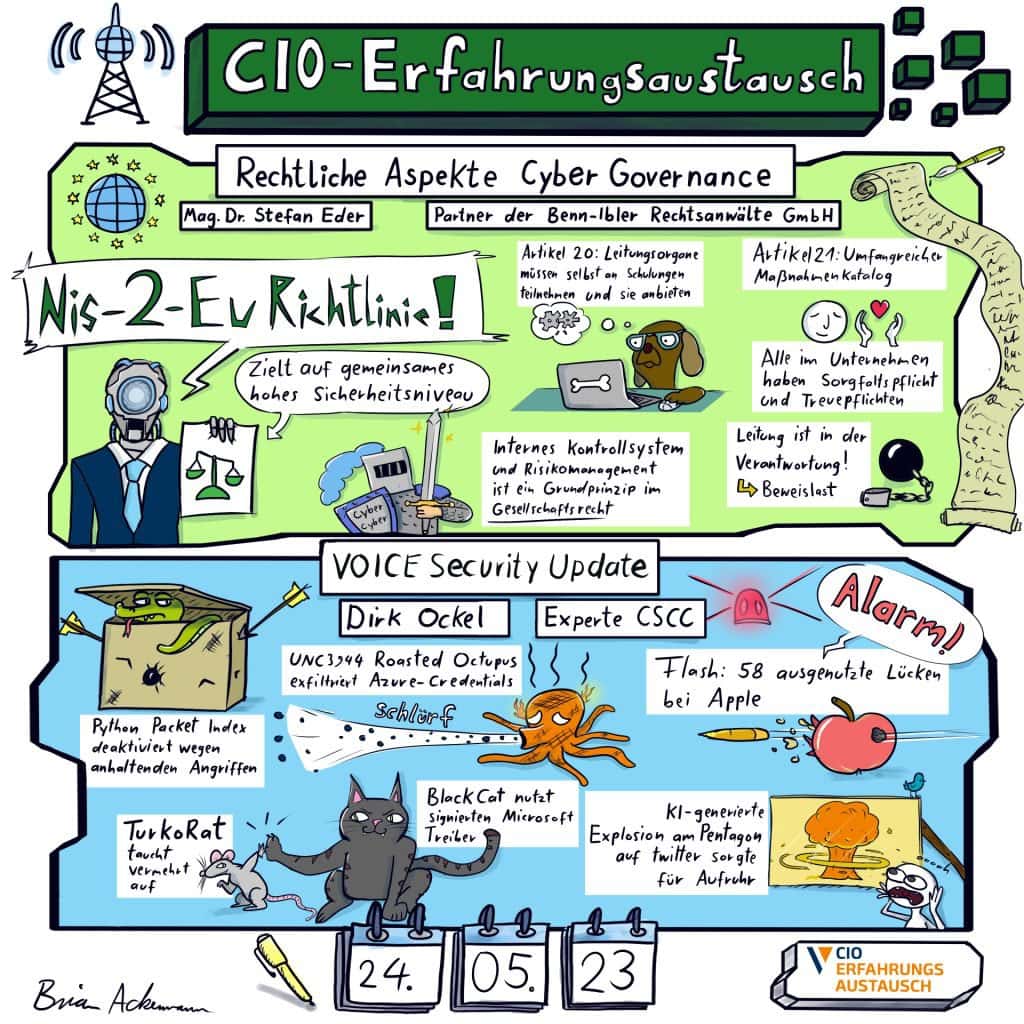

Im CIO-Erfahrungsaustausch am 24.05. standen die rechtlichen Aspekte zur Cyber Governance im Allgemeinen und die von NIS-2 im Speziellen im Vordergrund. Außerdem berichtete Dirk Ockel ausführlich über die Cybersecurity-Vorkommnisse der beiden vergangenen Woche.

Auf die Unternehmen kommen mit NIS-2 Hausaufgaben zu

Dr. Stefan Eder, Partner in der österreichischen Anwaltskanzlei Benn-Ibler, erläuterte sehr nachvollziehbar, welche Bereiche die NIS-2-Verordnung der EU abdeckt und welche Auswirkungen sie haben wird, wenn sie wahrscheinlich 2025/26 in nationales Recht umgesetzt werden wird. Auf die Unternehmen kommen einige weitere regulatorische Hausaufgaben zu.

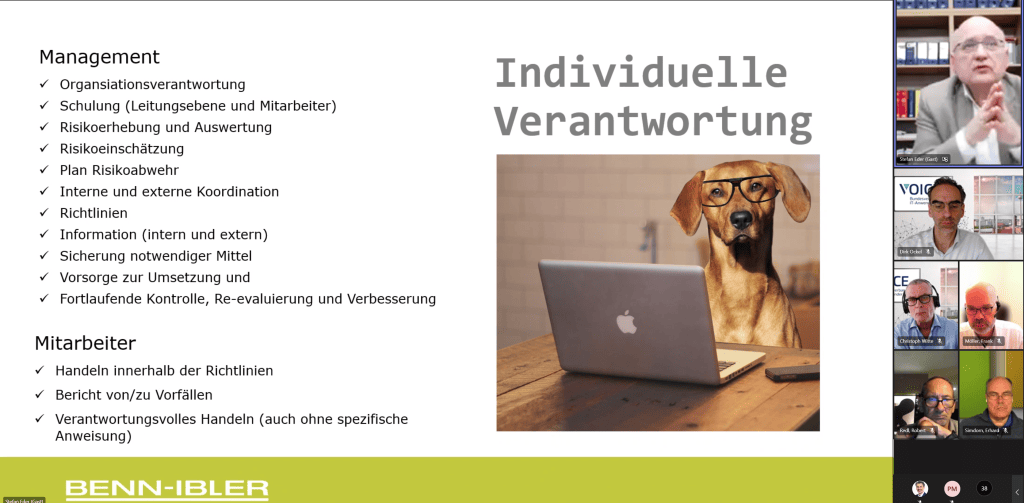

Er hob hervor, dass NIS-2 für Leitungsorgane der Unternehmen explizit eine Pflicht zur Schulung sowie zur Erstellung eines Handlungskatalogs für mehr Cybersicherheit vorsieht. Die Security-Weiterbildung der Leitungsorgane bezieht sich auf das Erkennen von Cyber-Risiken und ihrer Eindämmung (Artikel 20).

Leitungsorgane tragen explizit Verantwortung

Gerade im Bereich der Governance sieht Eder einige ungewöhnliche Neuerungen in NIS-2. So die explizite Verantwortung der Leitungsorgane, die Verpflichtung zum Risikomanagement, die Überprüfung der Sicherheit in den Lieferketten und die Notwendigkeit von Zertifizierungen in diesen Bereichen. Bei den einzuleitenden Risikomanagement-Maßnahmen wird NIS-2 sehr konkret. Im Artikel 21 listet die Richtlinie allein zehn konkrete Maßnahmen zur Risikoabwehr auf. Darunter:

- Konzepte in Bezug auf die Risikoanalyse und Sicherheit für Informationssysteme;

- Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung;

- Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern.

Unterschiedliche Erfahrungen mit Remote Work

Gegen Ende des CIO-Erfahrungsaustausches diskutierten die Teilnehmenden noch kurz über Ihre Erfahrungen in Bezug auf das vielzitierte „New Work“ oder „New Normal“, in dem Remote Work an der Tagesordnung ist und inzwischen in einigen IT-Teams die dominierende Arbeitsform ist. Die Erfahrungen unterscheiden sich zum Teil deutlich. Die einen befürworten das remote Arbeiten durchweg, andere sehen durchaus Performance-Verluste bei Mitarbeitenden oder beobachten ein Nachlassen der Bindung ans Unternehmen. Gemeinsamer Tenor war aber, dass die Flexibilisierung der Arbeit bleiben wird und das Mitarbeitende zunehmend anders geführt werden müssen als das noch vor Corona an der Tagesordnung war.

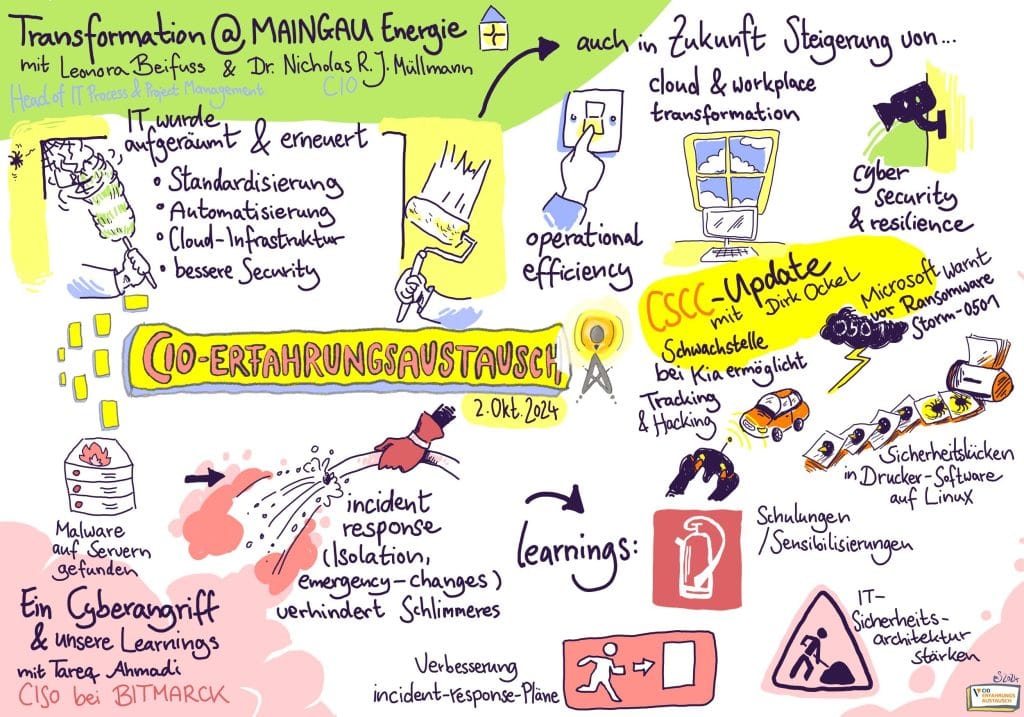

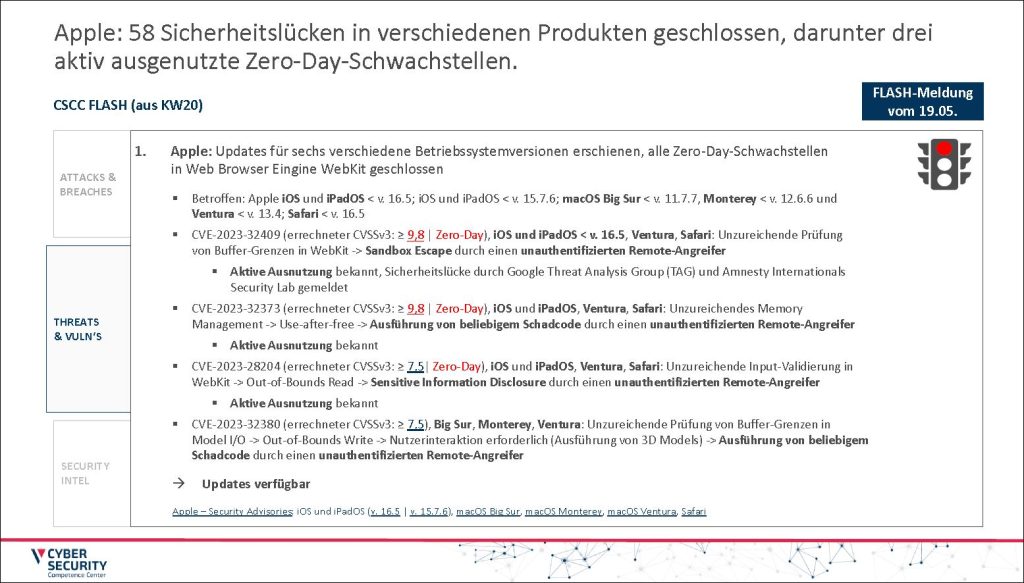

Python Packet Index vorübergehend deaktiviert

Dirk Ockel klärte wie immer auf über Angriffe, Schwachstellen und weitere News aus dem Cybersecurity-Umfeld. Der Python Packet Index (PyPI), das Github für Phython, musste aufgrund anhaltender Angriffe das Third Party Register Für NPM-Pakete sowie die Anmeldung von neuen Nutzern deaktivieren. Der Energie- und Automatisierungstechnik-Konzern ABB wurde Opfer der Black-Basta-Hacker. Betroffen war unter anderem das Windows Active Directory. Vorübergehend musste ABB deshalb die VPN-Verbindungen zu seinen Kunden kappen. Auch bei der KFZ-Werkstatt-Kette ATU schlugen die Hacker zu. Die Website war nicht verfügbar, die Telefonhotline war beeinträchtigt und Kartenzahlungen waren nicht möglich. Lacroix Electronics wurde Opfer eines Ransomware-Angriffes. Verschlüsselt wurden die lokale Infrastrukturen des IoT-Komponentenanbieters in Deutschland, Frankreich und Tunesien. An Schwachstellen wies Apple die gravierendsten auf. Der iPhone-Anbieter schloss 58 Sicherheitslücken, davon drei aktiv ausgenutzte Zero-Day-Schwachstellen. Auch Cisco meldete die Identifikation teilweise kritischer Schwachstellen. Inzwischen sind Patches verfügbar. Noch keinen Patch hat die Sicherheitslücke bei KeePass bekommen. Sie ermöglich das Auslesen des Master Passwortes. Ockel empfiehlt allen Nutzern von KeePas Swap Files und Hibernation Files zu löschen und die Software bis zum Erscheinen des Updates nicht mehr zu nutzen.