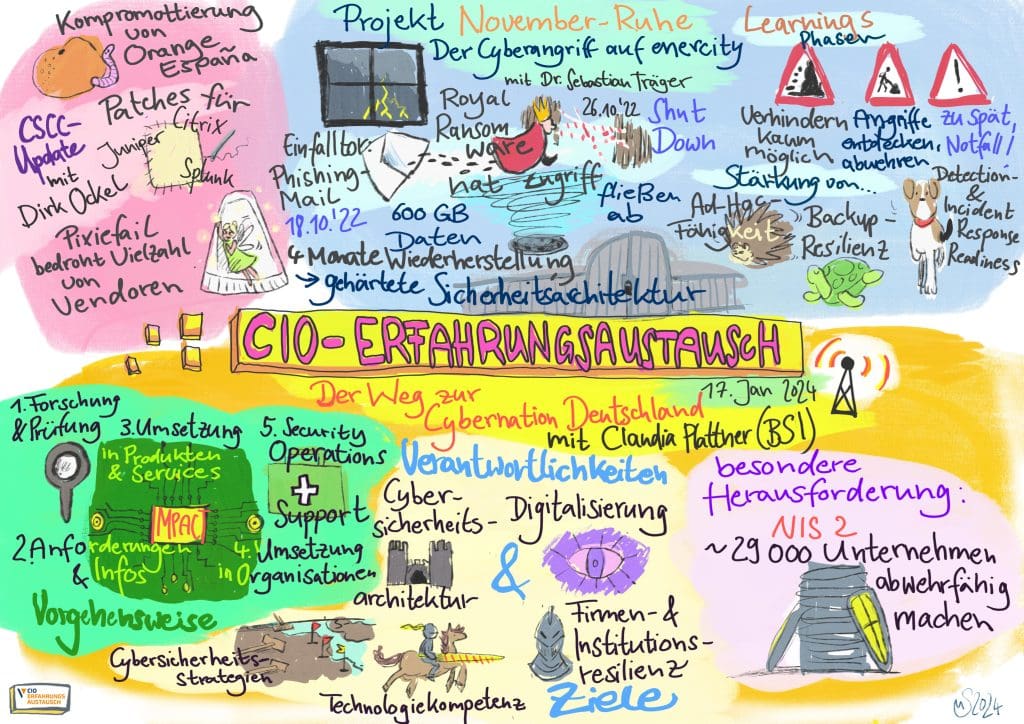

Claudia Plattner, seit einem halben Jahr Präsidentin des Bundesamtes für Sicherheit in der Informationstechnik (BSI), war zu Gast auf dem CIO-Erfahrungsaustausch am 17.01.2024. Um mit den zunehmenden Bedrohungen fertig zu werden und mehr Cyberresilienz für Unternehmen und Organisationen zu erreichen, brauche Deutschland eine große Lösung, die der Komplexität des Problems angemessen sei. Keiner der Beteiligten könne das auf sich gestellt lösen. Das gehe nur in enger Zusammenarbeit und Abstimmung aller Beteiligter. Nach dieser Vorbemerkung skizzierte sie, welche Voraussetzungen erfüllt sein müssen, damit die verschiedenen Akteure (Unternehmen, Verbände, BSI, Strafverfolgungsbehörden, Öffentliche Institutionen) Deutschland gemeinsam zur „Cybernation“ entwickeln können, die Digitalisierung und Cybersicherheit beherrscht. Die BSI-Präsidentin sieht dabei vor allem sechs strategische Ziele, die dafür erreicht werden müssen:

- Cybersicherheit auf die Agenda heben – vor allem bei denen, die in Unternehmen und Politik über Ressourceneinsatz entscheiden.

- Resilienz erhöhen – konkrete Projekte jetzt angehen, um resilienter zu werden. Hier ist eine große Kraftanstrengung nötig. Das BSI will helfen, das in großem Stil zu orchestrieren.

- Technologiekompetenz nutzen – Wir müssen Technologiefragen stärker auch mit Technologie beantworten, Sensibilisierungsmaßnahmen reichen nicht aus, wir müssen automatisierte Antworten geben können, in denen Fakes zum Beispiel automatisch gekennzeichnet werden.

- Digitalisierung voranbringen – Hier muss Deutschland dringend vorankommen, auch aus Sicherheitsgründen. Moderne Technologien lassen sich deutlich besser schützen. Das Mitziehen überalterter Legacy kostet darüber hinaus sehr viele Ressourcen.

- Cybersicherheit gestalten – Hier geht es darum künftige Produkte so zu gestalten, dass die Cybersicherheit verbessert wird (z.B. Standardisierung, Zertifizierung).

- Cybermarkt Deutschland aufbauen – Hier können BSI und Anwenderunternehmen Impulse geben. Es braucht einen lebendigen, funktionierenden Markt für sichere Produkte auch im Cybersicherheitsbereich.

enercity übersteht Ransomware-Angriff

Dr. Sebastian Träger, CDO beim Energiedienstleister enercity, berichtete, wie das Unternehmen im Oktober 2022 Opfer eines Ransomware-Angriffs wurde. Die gesamte OT, also die für die Energieversorgung nötigen Systeme und Netze, waren davon allerdings nicht betroffen. Deshalb habe es auch keinerlei Ausfälle in der Energieversorgung für die rund 1 Million Menschen gegeben, die enercity mit Energie und Wasser versorgt. Das stellt Träger gleich zu Anfang seines Vortrags klar. Aber für die betroffenen „kommerziellen“ Systeme war das nur ein schwacher Trost. Der erfolgreiche Angriff erfolgte über eine mehrfach versendete Phishing-Mail, die erst beim dritten Mal geöffnet wurde. Dann nahm das Drama seinen Lauf. Nachdem die Angreifer, eine Gruppe namens Royal Ransomware, unbemerkt ins System gelangt waren, suchten sie offenbar zunächst nach nützlichen Daten, die es abzusaugen lohnte. Dann, nach achten Tagen, saugten sie Daten ab und verschlüsselten Daten und Systeme.

600 Server verschlüsselt, 450 Applikationen und Datenbanken

Es wurden 600 Server verschlüsselt (150 physisch). 450 Applikationen und Datenbanken waren zeitweise down, darunter das Active Directory. In der Hochphase der Wiederherstellung waren 150 Personen involviert und insgesamt entstand ein Schaden von 20 Millionen Euro. Dieser entstand nur zu einem sehr geringen Teil in der IT selbst, sondern durch die Einschränkungen (z.B. im Handel), die enercity während der Störungen erlitt. enercity hat trotz Bekennerscheiben und Lösegeldforderungen beschlossen, keinen Kontakt mit den Angreifern aufzunehmen. Das Unternehmen hatte Glück im Unglück, weil es noch auf die Rohdaten des Back-Ups zugreifen konnten. Trotzdem dauerte die komplette Wiederherstellung in Summe rund 4 Monate. Nachdem Angriff härtete enercity seine Sicherheitsarchitektur. Unter anderem wurde die Zahl der Admins drastisch reduziert und das gesamte Netzwerk-Setup verändert. Außerdem bewilligte die Unternehmensleitung für ein neues, internes Cybersicherheitsteam zusätzliche Vollzeitstellen. Ein 24/7 SOC wurde ebenfalls aufgesetzt. Wichtiger „zwischenmenschlicher“ Rat von Dr. Träger an die 150 Teilnehmenden des CIO-Erfahrungsaustausches: „Es lohnt sich nicht, nach dem Schuldigen zu suchen. Wir sind in diesem Moment alle Opfer.“

Eine große einzelne Herausforderung in Sachen Cybersicherheit und Compliance stellt die Umsetzung von NIS 2. dar. Statt 1.600 Betreibern Kritischer Infrastrukturen werden es mit NIS rund 29.500 regulierte Unternehmen sein. In diesem Zusammenhang verspricht Plattner, dass das BSI die Betonung zunächst auf Unterstützung der Unternehmen legen werde und nicht auf Kontrolle.

Übersicht aktuelle Security-Lage

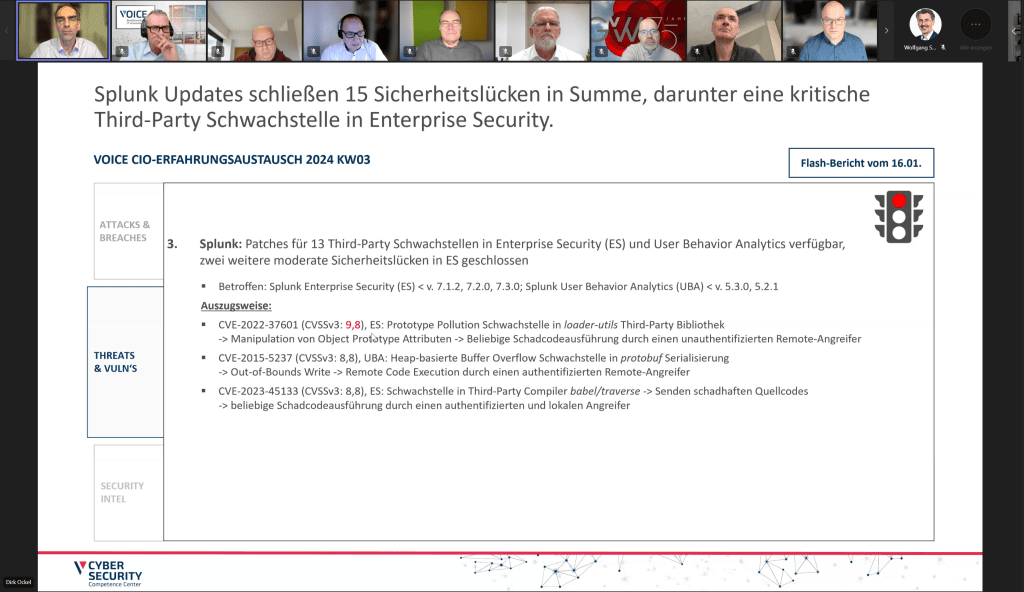

VOICE Security-Spezialist Dirk Ockel erläuterte zu Anfang des CIO-Erfahrungsaustausches die aktuelle Cybersicherheitslage. Demnach stachen unter den Angriffen folgende hervor: Durch einen kompromittierten Account von Orange Espana konnte die europäische IP Adress Registry RIPE, die in Europa die IP-Adressen vergibt, erfolgreich angegriffen werden. Damit bekamen die Angreifer auch Zugriff auf die Border Gateway Controller und konnten Internet-Traffic umleiten. Teilweise ging der Traffic über die betroffenen BGP-Routen laut Cloudfare um 50% zurück. Außerdem veröffentlichte GitLab Patches für eine aktiv ausgenutzte Sicherheitslücke. Juniper Networks schloss mehr als 100 Sicherheitslücken, darunter eine kritische Remote Code Execution Schwachstelle. Ebenfalls kritische Lücken mussten Splunk und Citrix schließen. Ockel blickte auch kurz auf die Arbeit des CSCC in den vergangenen Jahren zurück. Seit dem Start im Jahr 2020 ist die Zahl der kritischen Sicherheitsmeldungen pro Quartal um 30 Prozent angestiegen.