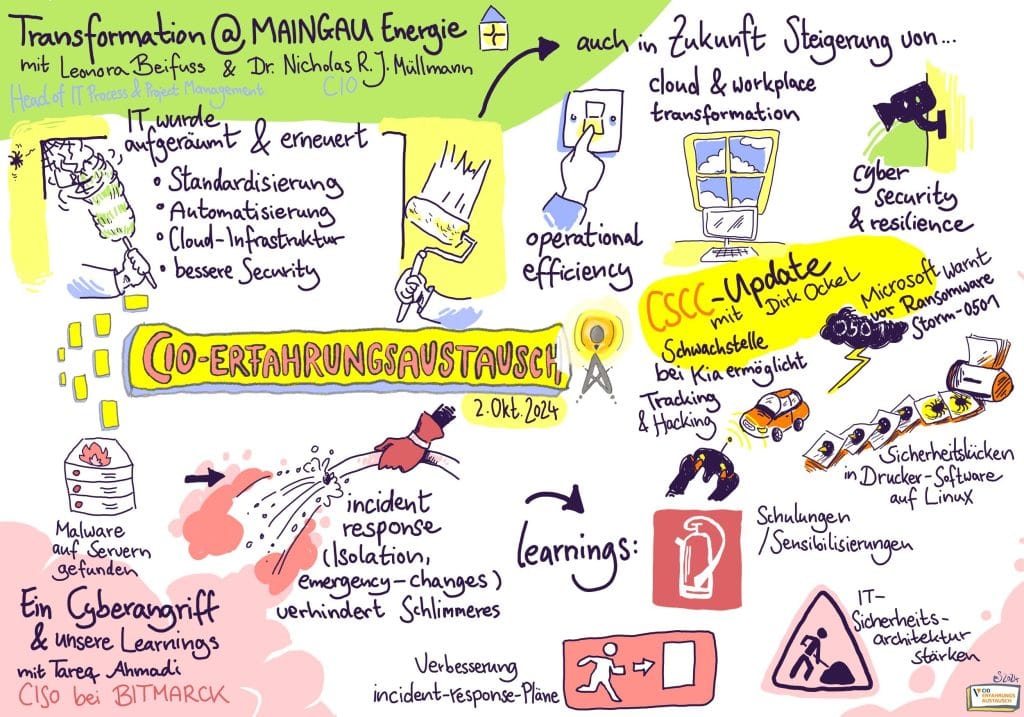

In seinem Security Update erwähnte #VOICE Security- und Compliance-Spezialist @Dirk Michael Ockel verschiedene Angriffe und Schwachstellen. So wurden dem Schweizer Vermögensverwalter @Boreal Capital Management die Daten von 700 Hochrisiko- oder politisch exponierten Personen gestohlen – mit dabei waren Gehaltsabrechnungen, Ausweise und Finanzinformationen. Die vermutlich russische Hackergruppe Ransomware Play gilt als Initiator des Angriffs. Die Daten stehen im Darknet zum Verkauf. Außerdem berichtete er von einer kritischen Schwachstelle, die alle Linux-Distributionen betrifft. Damit eine Remote Code Execution über diese Schwachstellen funktioniert, müssen diese allerdings gekoppelt werden. Deshalb ist die theoretische Gefahr, die von den Schwachstellen ausgeht, zwar sehr hoch, aber tatsächlich ist die Ausnutzbarkeit nur begrenzt. Und noch eine Angst einflößende kritische Schwachstelle: Im KIA Web Portal ermöglicht eine Lücke das remote Tracking und Hacking von insgesamt 585 verschiedenen KIA-Modellen. Die einzige Voraussetzung ist die Kenntnis des jeweiligen Fahrzeugkennzeichnens, dann kann man das betroffene Fahrzeug tracken, die Türen öffnen, das Auto starten und die Hupe auslösen.

Besonders stolz auf den Innovation Nexus

@Leonora Beifuss, Head of IT Process-and Project Management sowie @Dr. Nicholas Möllmann erzählten in einem intensiven Überflug über die IT und Digital-Transformation-Vorhaben der Maingau Energie GmbH, wie sich der Energieversorger aus dem Rhein-Main-Gebiet zu einem Technologieanbieter weiterentwickeln will. Dafür wurde die IT in den vergangenen vier Jahren grundlegend organisatorisch und technisch modernisiert. Insbesondere in Prozess-Automation, IT-Security, Cloud-Infrastruktur, Workplace und IT-Service-Management wurde investiert. Aber besonders stolz sind Beifuss und Möllmann auf die Einrichtung des sogenannten „Innovation Nexus“. Er soll das Unternehmen stärker mit der Start-up- und Venture-Capital Szene vernetzen, die Sichtbarkeit der digitalen Aktivitäten des Unternehmens nach außen vergrößern soll und sogar eigenen Start-ups den Weg ebnen. Mit „hoorai“ wurde das erste Start-up aus der Maingau Energie heraus bereits gegründet. Die B2B SaaS Plattform verbindet wissenschaftlich fundierte Forschung zu Persönlichkeitsmerkmalen und Teamdynamiken mit KI und einem Gamification-Ansatz, um wirklich effektive Teamkonstellationen aus vorhandenen Mitarbeitenden zu identifizieren. Mehr dazu erfahren Interessierte im CIO-Erfahrungsaustausch am 4.12.2024.

Schadcode bei BITMARCK entdeckt

Ebenfalls spannend war der Bericht von Tareq Ahmadi, seit dem 1. August 2024 CISO bei BITMARCK, dem IT-Dienstleister vieler gesetzlicher Krankenkassen. Im April letzten Jahres wurde in der BITMARCK-Umgebung Schadcode entdeckt. Daraufhin wurde der Incident Response Prozess eingeleitet, die betroffenen Systeme isoliert und anschließend in enger Zusammenarbeit mit unseren Forensik-Experten analysiert. In diesem Zuge deaktivierte das Team die Zugriffsmöglichkeiten und informierte die zuständigen Behörden. Vom Entdecken der Malware bis zum Bereinigen und wieder online verfügbaren Datenaustausch vergingen lediglich 8 Tage. Zu einem Datenabfluss und anschließenden Erpressungsversuchen kam es dabei nicht. Als zentrale Lessons Learned erging im Anschluss der Auftrag der BITMARCK-Geschäftsführung an die IT, konzernübergreifend eine neue und noch robustere IT-Infrastruktur zu etablieren, die höchsten Sicherheitsanforderungen genügt und einen noch zukunftsorientierteren IT-Betrieb ermöglicht. Daraus ist das Programm oneSecurity entstanden, das sich um die verschiedenen Aspekte eines ganzheitlichen Security-Ansatzes kümmert. Angefangen beim Safe Browsing, über eine Gesamtarchitektur des Zonen-Konzepts bis hin zu Container-Security. Tareq Ahmadi bringt die neue Sicherheitsstrategie der BITMARCK folgendermaßen auf den Punkt: „In zukünftigen Planungen müssen wir berücksichtigen, dass Cyberangriffe nicht mehr vollständig verhindert werden können. Daher muss unsere IT-Infrastruktur, Sicherheitsarchitektur und die Aufbau- und Ablauforganisation so gestaltet sein, dass Angriffe schnell erkannt und gezielt isoliert werden. Sicherheit und Geschwindigkeit gehen dabei Hand in Hand – je schneller die Reaktion, desto effektiver der Schutz.“